Шпионское досье: новые данные WikiLeaks раскрывают гигантскую индустрию слежки

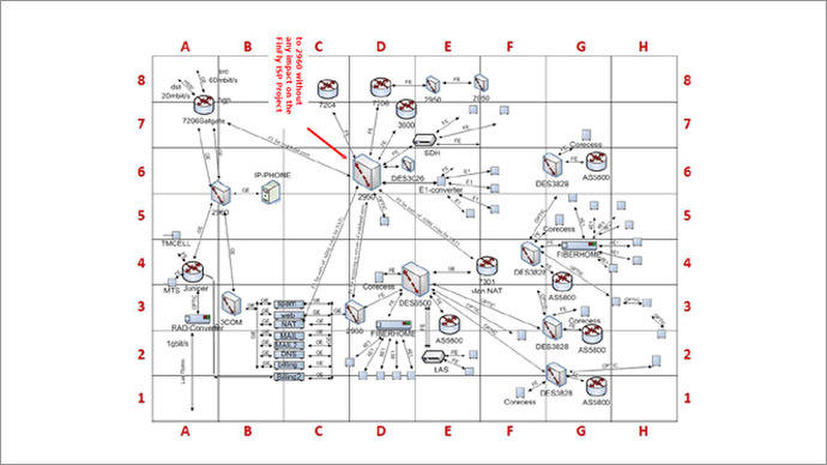

- © Скриншот документа

Сегодня группа получила целый ряд документов, в которых обозначена деятельность десятков компаний растущей индустрии электронного слежения.

«Законный перехват», массовый мониторинг, регистрация сетевых данных, радиоэлектронная разведка, тактические средства перехвата и так далее – сотни страниц каталогов, счетов и докладных записок открывают богатый ассортимент товаров и услуг от многочисленных фирм, базирующихся на Западе.

Один из документов 2011 года демонстрирует слаженную работу таких компаний, как британская Gamma Group, немецкая Desoma и швейцарская Dreamlab с целью «создания систем телекоммуникационной разведки для различных телекоммуникационных сетей с учётом нужд и требований клиента в плане законного перехвата, массового перехвата данных, удерживания данных и контроля над трафиком/приложениями/протоколом (блокировка и ограничение трафика)».

В марте этого года «Репортёры без границ» занесли Gamma International, дочернюю компанию Gamma Group, в список «Корпораций – врагов интернета» за 2013 год. В список попали пять «цифровых наёмников», продающих технологии наблюдения авторитарным режимам.

Предлагаемый компанией пакет FinFisher (в который входят троянские программы для инфицирования компьютеров, мобильных телефонов и других электронных устройств и серверов, а также техническая консультация) признан одним из самых передовых в мире. В 2011 году при проведении обыска в офисе египетской спецслужбы правозащитники обнаружили предложение Gamma International о поставке FinFisher в Египет.

Билл Марчак, эксперт в теории вычислительных систем и аспирант Калифорнийского университета, помогал расследовать случаи использования шпионских программ FinFisher в ряде стран, в том числе в Бахрейне против журналистов в 2012 году.

«У нас нет на руках каких-либо контрактов, чтобы можно было проследить финансовые операции между компаниями и правительствами этих стран. Единственные данные о том, где использовались шпионские программы, мы получаем по результатам исследований. В изученных нами случаях такие программы применялись против активистов и журналистов в конкретной стране. Мы сканируем интернет в поисках этой технологии. Как я уже сказал, мы обнаружили шпионские программы в Бахрейне. Увидели, что в прошлом году их использовали против бахрейнских журналистов и активистов. Серверы для шпионских программ мы обнаружили и в ряде других стран, таких как Туркмения, Катар, Эфиопия», – сообщил Марчак RT.

RT – единственная российская вещательная компания, которая смогла заранее ознакомиться с документами, где также упоминаются такие фирмы, как Cobham, Amees, Digital Barriers, ETL Group, UTIMACO, Telesoft Technologies и Trovicor.

Стоит упомянуть, что компания Trovicor, центры слежения которой позволяют перехватывать телефонные звонки, текстовые сообщения, голосовые вызовы по IP (в таких программах, как Skype) и интернет-трафик, тоже попала в список «цифровых наёмников» от «Репортёров без границ». Компанию обвиняют в том, что при её содействии активисты и журналисты в Бахрейне оказывались в тюрьме и подвергались пыткам.

Явных улик в виде правительственных контрактов и накладных нет, но внутренние документы, обнаруженные WikiLeaks, подтверждают связи компаний с авторитарными государствами.

В переписке от декабря 2010 года между Николя Майенкуром, главой Dreamlab Technologies AG, и Томасом Фишером из Gamma International GmbH (базирующийся в Германии филиал Gamma Group) говорится о «расценках в отношении системы мониторинга для проекта iproxy (сервер с установленным шпионским ПО - прим. RT)» для неназванного конечного потребителя в Омане.

В частности, требовалось, чтобы оманский клиент знал о любых изменениях, касающихся промежуточного сервера, заражённого шпионскими программами, чтобы получать информацию от выбранных компьютеров.

«В ходе комплексных испытаний в Омане в сентябре 2010 года конечный потребитель выяснил, что не все компоненты iproxy-инфраструктуры находятся под полным его управлением. Возможно, к примеру, что в оманской сети без его ведома могут возникнуть изменения. Таким образом, возможно, что провайдеры интернет-услуг смогут частично изменить нынешнюю конфигурацию. Отсюда возник вопрос о возможности выявить такое изменение сетевых установок путём мониторинга всей iproxy-инфраструктуры.

Исходя из этого, появился запрос эффективного и удобного мониторинга iproxy-инфраструктуры, который бы включал все компоненты системы. Этот запрос сейчас обсуждается, вариант решения описан в данном предложении».

В отдельном документе «Руководство по системе, Проект O», подготовленном для клиента из арабской страны, рассказывается о том, что процесс инфицирования, проведённый в Омане в 2010 году, можно осуществить двумя путями.

Первый назван «двоичным инфицированием», при котором двоичные (нетекстовые) файлы заражаются после скачивания установленным адресатом.

«Для этого программа анализирует потоки данных на NDP (процессорах сетевых данных) на обеих точках обмена трафиком (IX). При скачивании соответствующего типа двоичного файла запускается механизм инфицирования, который затем присоединяет к двоичному файлу средство загрузки и полезную нагрузку (троян)».

Второй метод проходит как «заражение при установке обновлений» и состоит в «отправке определённым приложениям (к примеру, iTunes, Winamp, OpenOffice и SimpleLite) фальшивых ответов с сервера при поиске обновлений».

Перехват данных может осуществляться как по традиционным телефонным коммутируемым сетям общего пользования (PSTN), так и через провайдеры мобильной связи и наборы интернет-протоколов на разных устройствах.

Получить можно всю информацию о пользователе, в том числе IP-адрес, имя пользователя, номер телефона, дату и время коммуникации и данные о собеседнике, способ или протокол связи (электронная почта, WWW, Skype, час, голосовая связь, факс, SMS).

Затем эта информация поступает в «хранилище данных», откуда может быть «извлечена по распоряжению».

Связанные с проектом расценки в швейцарских франках разделены на несколько категорий:

Мониторинг и тревожное оповещение 83 355,00 Сервисы, предоставляемые компанией Dreamlab 34 400,00 Обучение 5 400,00 Ежегодное обслуживание и поиск решений 24 000,00 Выполнение дублирующего мониторинга 57 955,00 Сервисы, предоставляемые компанией Dreamlab по дублирующему мониторингу 5 760,00 Ежегодное обслуживание и поиск решений для дублирующей системы 12 000,00 (Прим.: 1 швейцарский франк = 1,06720 доллара США)

Хотя такое программное обеспечение могут легитимно использовать правоохранительные органы, его с лёгкостью можно направить на подавление гражданского общества – по словам Марчака, именно так и произошло в Бахрейне.

Он отметил, что в Малайзии и Эфиопии, кроме журналистов и активистов, мишенью, по всей видимости, стала и политическая оппозиция. К примеру, один из обнаруженных элементов шпионского ПО FinFisher содержал детали, связанные с предстоящими выборами в Малайзии.

«Против кого это применялось с точностью сказать нельзя. Но использование информации, связанной с выборами, предполагает, что цель выбирали по политическим соображениям. Мы также обнаружили шпионскую программу, которую, похоже, применяли против активистов в Эфиопии. При активации она показывала пользователю фотографию лидеров эфиопской оппозиции. Открывая фотографию, пользователь копировал себе шпионскую программу», – отметил Марчак.